|

|

| Zobacz poprzedni temat :: Zobacz następny temat |

| Autor |

Wiadomość |

Robert Majka

Weteran Forum

Dołączył: 03 Sty 2007

Posty: 2649

|

Wysłany: Sro Sie 31, 2011 10:45 am Temat postu: Wysłany: Sro Sie 31, 2011 10:45 am Temat postu: |

|

|

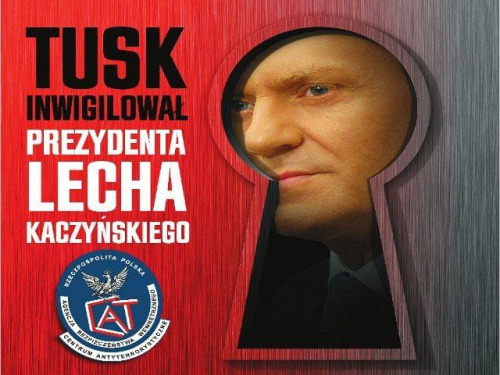

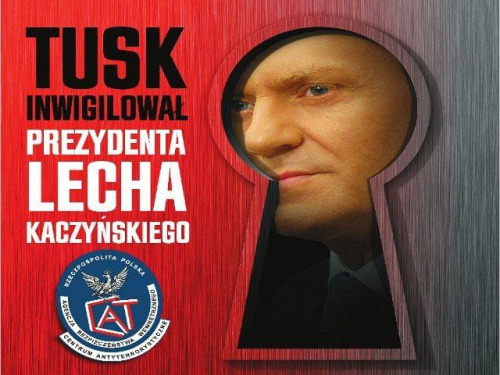

Tusk inwigilował prezydenta Lecha Kaczyńskiego

Włodek Kuliński - Wirtualna Polonia | 2011-08-31 at 11:16 | Categories: Wiadomości | URL: http://wp.me/pglKU-3G8

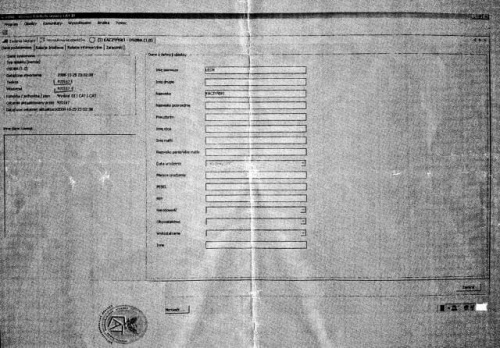

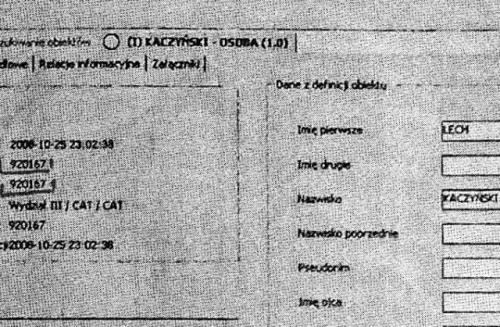

Czy to początek polskiej afery Watergate, która wstrząśnie sceną polityczną? „Gazeta Polska” zdobyła tajne dokumenty ABW będące dowodem, że prezydent Lech Kaczyński był inwigilowany. 25 października 2008 r. o godz. 23:02 jego dane wprowadzono do tajnej Bazy Wiedzy Operacyjnej Centrum Antyterrorystycznego ABW. Dokonała tego osoba posługująca się kartą ID o numerze 9200167. Oznaczało to, że od tamtej chwili wobec głowy państwa można było stosować wszelkie rodzaje inwigilacji, w tym podsłuch. Read more of this post

To wszystko.

KOMENTARZA

ZAMACH SMOLEŃSKI, KGB, SCHETYNA, LIPIŃSKI, UKŁAD WROCŁAWSKI (13/13) ujawnia G. Braun

VIDEO

http://www.youtube.com/watch?v=M3G8GIAsTgc&feature=share

Moje motto: Nie ma skutku bez przyczyny.

Robert Majka , Solidarność Walcząca Przemyśl, 31 sierpnia 2011r g.11.45

Kawaler KRZYŻA Kawalerskiego Orderu Odrodzenia Polski,

Nr 452-2009-17 nadany 9 grudnia 2009 przez prezydenta Rzeczypospolitej Polskiej Lecha Kaczyńskiego.

Radny Rady Miasta Przemyśla (2002 - 2006)

www.sw.org.pl

http://swkatowice.mojeforum.net/temat-vt7234.html?postdays=0&postorder=asc&start=0

http://swkatowice.mojeforum.net/viewtopic.php?t=2988

http://tygodnik.onet.pl/35,0,14472,pierwsza_magdalenka,artykul.html

http://swkatowice.mojeforum.net/viewtopic.php?t=5131

http://www.polityczni.pl/oblicza_stanu_wojennego,audio,51,4505.html

http://home.comcast.net/~bakierowski/ |

|

| Powrót do góry |

|

|

Grzegorz - Wrocław

Moderator

Dołączył: 09 Paź 2007

Posty: 4333

|

Wysłany: Sro Sie 31, 2011 12:25 pm Temat postu: Wysłany: Sro Sie 31, 2011 12:25 pm Temat postu: |

|

|

| Cytat: | | Czy to początek polskiej afery Watergate, która wstrząśnie sceną polityczną? |

Obawiam się, że tego typu zagrożenie Partia Obłudy (bogata w doświadczenia jakich dostarczyła afera Rywina) oddaliła totalnie rozkładając sposób funkcjonowania komisji sejmowych i ośmieszając tę formę kontroli (vide Sekuła czy afera 'o naciskach'). Sprowadzając je do maszynek typu 'kto przeważa liczebnie w komisji - tego jest racja i on pisze lekką ręką raport o porządanej przez siebie treści'. Dzięki wprowadzonemu przez PO wariantowi totalnej demokracji, podobnie rozstrzygają sądy.  |

|

| Powrót do góry |

|

|

Robert Majka

Weteran Forum

Dołączył: 03 Sty 2007

Posty: 2649

|

Wysłany: Wto Wrz 13, 2011 2:58 pm Temat postu: Wysłany: Wto Wrz 13, 2011 2:58 pm Temat postu: |

|

|

Źródło informacji:

http://www.rp.pl/artykul/600151,716078-Beata-Kempa-nie-rezygnuje-ze-startu-w-wyborach.html

Fałszywa rezygnacja Beaty Kempy

pap, pmaj, Wojciech Wybranowski 12-09-2011, ostatnia aktualizacja

12-09-2011 20:31

Do mediów dotarła informacja, że posłanka PiS Beata Kempa rezygnuje z ubiegania się o mandat poselski w nadchodzących wyborach parlamentarnych. Okazało się, że nie jest to prawda

- Nie wycofuję się z wyborów. Jestem zaskoczona komunikatem, który opublikował PAP. – mówi „Rz" poseł Beata Kempa (PiS)- Ktoś się pode mnie prawdopodobnie podszył. Zgłaszam tą sprawę do prokuratury - dodaje.

Po południu Polska Agencja Prasowa przedstawiła komunikat o rzekomym wycofaniu się posłanki Kempy z wyborów parlamentarnych. Przytoczyła przy tym treść oświadczenia. "Wiele lat pracy i aktywności poświęciłam Prawu i Sprawiedliwości, niejednokrotnie odbywało się to kosztem życia osobistego. Nadal chcę być czynna w życiu publicznym, ale nie za wszelką cenę. Nie kosztem mojej rodziny" - jakie rzekomo miała otrzymać od byłej wiceminister sprawiedliwości.

- To ewidentna fałszywka. Widać za dobrze nam idzie w kampanii - komentuje Kempa, która w chwili publikacji komunikatu PAP była na spotkaniu z wyborcami.

Prawdziwe oświadczenie Beaty Kempy

W związku z e-mailami, które dotarły do wielu redkcji o mojej rzekomej rezygnacji z ubiegania się o mandat poselski w najbliższych wyborach parlamentarnych, oświadczam, iż nie są mojego autorstwa i są one nieprawdziwe.

Najprawdopodobniej ktoś dokonał przestępstwa włamując się do mojej skrzynki poselskiej lub podszywając się pod mój adres mailowy ,rozsyłając nieprawdziwe informacje na mój temat w celu zdyskredytowania mojej osoby jako kandydata na posła. Jeszcze dziś sprawa zostanie zgłoszona do prokuratury celem wyjaśnienia i ukaranaia winnego lub winnych zaistniałej sytuacji. Jednocześnie informuję, że w chwili obecnej jestem w trakcie wyjazdu na spotkanie z wyborcami w okręgu 33 Kielce.

Z poważaniem

Beata Kempa

Źródło informacji:

http://www.rp.pl/artykul/600151,716078-Beata-Kempa-nie-rezygnuje-ze-startu-w-wyborach.html

Źródło informacji:

http://www.rp.pl/artykul/716388.html

Prokuratura prowadzi czynności ws. Kempy

Prokuratura prowadzi już czynności związane z podszyciem się pod posłankę PiS Beatę Kempę i wysłanie z jej skrzynki mailowej nieprawdziwej informacji o rezygnacji z wyborów - poinformował minister sprawiedliwości Krzysztof Kwiatkowski

- Z tego, co wiem, prokuratura już prowadzi te czynności i niech ona oceni, o jakiej kwalifikacji prawnej tego czynu możemy mówić. Muszę powiedzieć, że pierwszy raz spotkałem się z taką sytuacją - powiedział Kwiatkowski w RMF FM.

- Można się zastanowić - tylko podkreślam bardzo mocno, że odpowiadam bez jakiejś pogłębionej analizy - czy nie jest to naruszenie artykułu 267 kodeksu karnego, czyli bezprawnego uzyskania informacji. Tam mówimy o zagrożeniu karą grzywny, ograniczenia wolności czy nawet pozbawienia wolności do dwóch lat - dodał.

Minister powiedział, że zastanawia się, czy w tym przypadku nie można mówić o przestępstwie stalkingu, czyli wykorzystania tożsamości drugiej osoby. - Niech prokuratura podejmie ocenę tego zdarzenia w sensie prawno-karnym - podkreślił.

Na pytanie, czy PiS ma formalne podstawy, żeby wysyłać swoich mężów zaufania do komisji wyborczych Kwiatkowski powiedział, że może to zrobić każda partia. - Ja mam ten komfort, że mam dużo większe zaufanie do polskiej demokracji po ponad 20 latach i - bym powiedział - uzasadnione. Do tej pory przy wyborach nigdy na szczeblu krajowym takich dyskusji nie było. A pamiętajmy, że słowa polityka mogą także podważać zaufanie do całego procesu wyborczego, wiec powinniśmy je wypowiadać wstrzemięźliwie - dodał.

Kto chciał zdyskredytować posłankę

Beata Kempa wczoraj złożyła w kieleckim komisariacie policji zawiadomienie ws. fałszywego oświadczenia, jakoby miała zrezygnować ze startu w październikowych wyborach parlamentarnych.

Zaznaczyła, że chce "ustalić wszystkie osoby, które brały udział w tej dyskredytacji".

Kempa powiedziała, że chce dokładnego ustalenia, czy doszło do włamanie do jej skrzynki mailowej, jak podejrzewa, czy też była to jakaś inna metoda na podpisanie się jej imieniem i nazwiskiem. Jak dodała, będzie też chciała wyjaśnić sprawę, dlaczego informacja o jej rezygnacji ze startu w wyborach "bez uprzedniej weryfikacji trafiła do szeroko pojętej opinii publicznej".

- Uważam, że to jest wielki skandal, że to jako niesprawdzona informacja przedostało się do wszystkich mediów i trzeba z tym zrobić również porządek, to po pierwsze, a po drugie podszywanie się pod moje imię i nazwisko, podawanie nieprawdziwych informacji jest po prostu podłe, na tym cierpi również moja rodzina - podkreśliła.

Jak zaznaczyła, pozostaje jej "mieć zaufanie do organów ścigania, że to wykryją". - Muszę ciężko pracować, żeby w ten sposób nadszarpnięte zaufanie teraz odzyskać - dodała.

Pytana, czy podejrzewa kogoś o te działania, powiedziała: - Oczywiście są osoby, które bardzo by chciały, żeby mnie politycznie zniszczyć, czy żeby moją wiarygodność podważyć, ale trudno mi w tej chwili wskazywać jednoznacznie, kto to możne być.

W śledztwo dotyczące rzekomego oświadczenia posłanki PiS Beaty Kempy o rezygnacji ze startu w październikowych wyborach włączy się wydział do walki z cyberprzestępczością Komendy Głównej Policji.

W poniedziałek po południu do PAP drogą mailową przesłane zostało oświadczenie wysłane z adresu wyglądającego jak adres sejmowego konta mailowego posłanki PiS, które zawierało m.in. dane kontaktowe jej biura poselskiego w Sycowie. W oświadczeniu była mowa o jej rezygnacji ze startu w wyborach parlamentarnych. Na podstawie tego oświadczenia PAP nadała taką informację; w tym czasie agencji nie udało się natomiast skontaktować z posłanką.

Informację o rezygnacji Kempy, szefowej świętokrzyskiego PiS, ze startu w wyborach zdementował po krótkiej chwili przewodniczący klubu Prawa i Sprawiedliwości Mariusz Błaszczak. Dementi posłanka umieściła też na swojej stronie internetowej. Zapowiedziała złożenie zawiadomienie do prokuratury."Najprawdopodobniej ktoś dokonał przestępstwa włamując się do mojej skrzynki poselskiej lub podszywając się pod mój adres mailowy, rozsyłając nieprawdziwe informacje na mój temat w celu zdyskredytowania mojej osoby, jako kandydata na posła" - napisała na swojej stronie Kempa.

Podkreśliła, że fałszywe emaile dotarły do wielu redakcji. Zgodnie z zapowiedzią sprawę zgłosiła do prokuratury.

PAP

Źródło informacji:

http://www.rp.pl/artykul/716388.html

Źródło informacji: http://tvp.info/informacje/polska/sprawa-kempy-w-akcji-policyjna-specgrupa/5254039

Sprawa Kempy: w akcji policyjna specgrupa

Autor: kaien, kan; Źródło: PAP, IAR Wyślij znajomemu zamknij [x]

Wiadomość została wysłana.

E-mail odbiorcy*Imię nadawcyE-mail nadawcy*Wiadomość Kod z obrazkaPola oznaczone * są wymagane. drukujAAA

13:3013.09.2011

Sprawę podszycia się pod posłankę PiS Beatę Kempę i wysłania z jej skrzynki mailowej nieprawdziwej informacji o rezygnacji z wyborów wyjaśnia specjalna grupa do walki z cyberprzestępczością, która działa w wydziale kryminalnym Komendy Głównej Policji. Śledztwo wszczęła też prokuratura.

Minister Kwiatkowski zastanawia się, czy ws. posłanki Kempy można mówić o przestępstwie stalkingu? (fot. arch. PAP/Piotr Polak)

Policja ustala kto włamał się do skrzynki e-mailowej posłanki Beaty Kempy. Młodszy inspektor Mariusz Sokołowski mówi, że sprawa jest wyjaśniania przez specjalną grupę do walki z cyberprzestępczością, która działa w wydziale kryminalnym KGP.

Prokuratorskie śledztwo

Śledztwo w sprawie wszczęła też Prokuratura Rejonowa Kielce-Wschód. Jak powiedział rzecznik kieleckiej prokuratury okręgowej Sławomir Mielniczuk, śledczy na razie prowadzą czynności pod kątem art. 287 par. 1 Kodeksu karnego, związanego z oszustwem komputerowym.

Przepis ten mówi o wpływaniu na automatyczne przetwarzanie, gromadzenie lub przesyłanie informacji lub zmienianiu, usuwaniu albo wprowadzaniu nowego zapisu na komputerowym nośniku informacji bez upoważnienia, w celu osiągnięcia korzyści majątkowej lub wyrządzenia szkody innej osobie. Za to przestępstwo grozi kara od trzech miesięcy do pięciu lat pozbawienia wolności.

W poniedziałek po południu do PAP drogą mailową przesłane zostało oświadczenie wysłane z adresu wyglądającego jak adres sejmowego konta mailowego posłanki PiS, które zawierało m.in. dane kontaktowe jej biura poselskiego w Sycowie. W oświadczeniu była mowa o jej rezygnacji ze startu w wyborach parlamentarnych. Na podstawie tego oświadczenia PAP nadała depeszę. W tym czasie agencji nie udało się skontaktować z posłanką.

Źródło informacji: http://tvp.info/informacje/polska/sprawa-kempy-w-akcji-policyjna-specgrupa/5254039

Komentarz zbyteczny !

Godzina 17:38 i data przestępstwa :

12 września 2011

1. Cyt: " W poniedziałek po południu do PAP drogą mailową przesłane zostało oświadczenie wysłane z adresu wyglądającego jak adres sejmowego konta mailowego posłanki PiS ... (...)

Reakcja prokuratury i Komendy Głównej Policji na przestępstwo:

13 września 2011 Godzina : 13:30

2. Cyt: Policja ustala kto włamał się do skrzynki e-mailowej posłanki Beaty Kempy. Młodszy inspektor Mariusz Sokołowski mówi, że sprawa jest wyjaśniania przez specjalną grupę do walki z cyberprzestępczością, która działa w wydziale kryminalnym KGP.

Moje motto: Nie ma skutku bez przyczyny.

Robert Majka , Solidarność Walcząca Przemyśl, 13 września 2011r g.15.58

Kawaler KRZYŻA Kawalerskiego Orderu Odrodzenia Polski,

Nr 452-2009-17 nadany 9 grudnia 2009 przez prezydenta Rzeczypospolitej Polskiej Lecha Kaczyńskiego.

Radny Rady Miasta Przemyśla (2002 - 2006)

www.sw.org.pl

http://swkatowice.mojeforum.net/temat-vt7234.html?postdays=0&postorder=asc&start=0

http://swkatowice.mojeforum.net/viewtopic.php?t=2988

http://tygodnik.onet.pl/35,0,14472,pierwsza_magdalenka,artykul.html

http://swkatowice.mojeforum.net/viewtopic.php?t=5131

http://www.polityczni.pl/oblicza_stanu_wojennego,audio,51,4505.html

http://home.comcast.net/~bakierowski/ |

|

| Powrót do góry |

|

|

Robert Majka

Weteran Forum

Dołączył: 03 Sty 2007

Posty: 2649

|

Wysłany: Czw Wrz 29, 2011 5:05 pm Temat postu: Wysłany: Czw Wrz 29, 2011 5:05 pm Temat postu: |

|

|

Źródło informacji:

http://fakty.interia.pl/raport/wybory-parlamentarne-2011/news/mail-z-nieprawdziwa-informacja-o-rezygnacji-kempy-wyslany-z,1701601

Mail z fałszywym oświadczeniem Kempy wysłany z USA

1 godz. 36 minut temu

Z komputera w Phoenix w USA wysłano mail z nieprawdziwą informacją o rezygnacji posłanki PiS Beaty Kempy ze startu w wyborach parlamentarnych - poinformował rzecznik Prokuratury Okręgowej w Kielcach Sławomir Mielniczuk.

Beata Kempa, fot. Piotr Wygoda /AGENCJA SE

Wcześniej prokuratura ustaliła, że do wysłania maila użyto serwera z Czech. Okazało się, że na czeski serwer mail został przesłany z komputera w Phoenix w Arizonie.

- Wystąpimy z wnioskiem do Prokuratury Generalnej, a ona do stosownych władz amerykańskich o pomoc prawną - zapowiedział w rozmowie z PAP Mielniczuk.

Rzecznik Prokuratury Generalnej Mateusz Martyniuk powiedział PAP, że jak tylko taki wniosek wpłynie, będzie sprawdzony pod względem formalnym, a jeśli będzie im odpowiadał, niezwłocznie zostanie przesłany do USA. - Z praktyki wynika, że realizacja takiego wniosku trwa dosyć długo - dodał Martyniuk, który nie sprecyzował jednak, ile.

Prokuratura Rejonowa Kielce-Wschód prowadzi śledztwo w sprawie oszustwa komputerowego, pod kątem art. 287 par. 1 Kodeksu karnego, zgodnie z którym: "kto, w celu osiągnięcia korzyści majątkowej lub wyrządzenia innej osobie szkody, bez upoważnienia, wpływa na automatyczne przetwarzanie, gromadzenie lub przesyłanie informacji lub zmienia, usuwa albo wprowadza nowy zapis na komputerowym nośniku informacji, podlega karze pozbawienia wolności od 3 miesięcy do lat 5".

Zawiadomienie ws. fałszywego oświadczenia złożyła na policji Beata Kempa.

Zawiadomienie do stołecznej policji skierowała też Polska Agencja Prasowa. Doniesienie dotyczy podejrzenia popełnienia przestępstwa w postaci oszustwa komputerowego poprzez przesłanie PAP fałszywego maila z oświadczeniem Kempy o jej rzekomej rezygnacji z kandydowania w wyborach.

- Zachodzi uzasadnione podejrzenie, że sprawca mógł działać w celu wyrządzenia szkody PAP S.A. poprzez zdyskredytowanie jej wiarygodności jako dostawcy rzetelnych informacji oraz podmiotu zobowiązanego do upowszechniania - w szczególności - informacji dotyczących posłów na Sejm RP - podkreśliła PAP w zawiadomieniu.

12 września po południu do PAP drogą mailową przesłane zostało oświadczenie wysłane z adresu Beata.Kempa@sejm.pl, które zawierało m.in. dane kontaktowe jej biura poselskiego w Sycowie. Taki adres mailowy widnieje na sejmowym profilu posłanki PiS, przy danych kontaktowych jej biur poselskich. W oświadczeniu była mowa o jej rezygnacji ze startu w wyborach parlamentarnych. Na podstawie tego oświadczenia PAP nadała taką informację; w tym czasie agencji nie udało się natomiast skontaktować z posłanką. Informację po krótkiej chwili zdementował przewodniczący klubu Prawa i Sprawiedliwości Mariusz Błaszczak. Dementi posłanka umieściła też na swojej stronie internetowej.

Źródło informacji:

http://fakty.interia.pl/raport/wybory-parlamentarne-2011/news/mail-z-nieprawdziwa-informacja-o-rezygnacji-kempy-wyslany-z,1701601

Moje motto: Nie ma skutku bez przyczyny.

Robert Majka , Solidarność Walcząca Przemyśl, 29 września 2011r g.18.05

Kawaler KRZYŻA Kawalerskiego Orderu Odrodzenia Polski,

Nr 452-2009-17 nadany 9 grudnia 2009 przez prezydenta Rzeczypospolitej Polskiej Lecha Kaczyńskiego.

Radny Rady Miasta Przemyśla (2002 - 2006)

www.sw.org.pl

http://swkatowice.mojeforum.net/temat-vt7234.html?postdays=0&postorder=asc&start=0

http://swkatowice.mojeforum.net/viewtopic.php?t=2988

http://tygodnik.onet.pl/35,0,14472,pierwsza_magdalenka,artykul.html

http://swkatowice.mojeforum.net/viewtopic.php?t=5131

http://www.polityczni.pl/oblicza_stanu_wojennego,audio,51,4505.html

http://home.comcast.net/~bakierowski/ |

|

| Powrót do góry |

|

|

Robert Majka

Weteran Forum

Dołączył: 03 Sty 2007

Posty: 2649

|

Wysłany: Pią Lis 18, 2011 1:05 pm Temat postu: Wysłany: Pią Lis 18, 2011 1:05 pm Temat postu: |

|

|

Źródło inf; http://nt.interia.pl/internet/wiadomosci/news/cyberprzemoc-wirtualna-agresja-realne-ofiary,1722722,62

Cyberprzemoc - wirtualna agresja, realne ofiary

Co drugi młody internauta pada ofiarą wyzwisk, upokorzeń lub szantażu w sieci. To cyberprzemoc, która coraz zuchwalej rozrasta się do rozmiarów plagi współczesności.

Powszechność internetu rodzi strach przed cyberprzemocą /AFP

Postępująca coraz bardziej internetyzacja społeczeństwa oraz nieskrępowany rozwój nowych technologii sprawia, że niektóre zjawiska przestają istnieć, podczas gdy inne zmieniają jedynie swoją postać, transformując z postaci pełnokrwistej w zero-jedynkową. Nie zmienia to jednak ich natury, co wyraźnie można dostrzec na przykładzie wszechobecnej przemocy.

Internet zamiast rzeczywistości

Z czysto psychologicznego punktu widzenia wynika, że agresja jest na stałe wpisana w naturę człowieka. Nie można się jej pozbyć, można ją co najwyżej wyciszyć. Taka atawistyczna formuła zjawiska przemocy odbija się nie tylko na środowisku, w którym żyjemy, ale i nas samych. Wydawać by się mogło, że skoro świat oglądany w mainstreamowych dystopiach pokroju "Matrixa" jest nam bliższy niż kiedykolwiek wcześniej, człowiek powinien natykać się na agresywne postawy coraz rzadziej. Niestety, jest wręcz odwrotnie.

Przeniesienie ogromnej części naszego życia do wirtualnej rzeczywistości sprawia, że drzemiące we wnętrzu człowieka pokłady ludzkiej agresji zalewają internet. W ostatnim czasie coraz częściej jesteśmy świadkami lub uczestnikami (także mimowolnie) zjawiska cyberprzemocy (ang. cyberbullying). W odróżnieniu od klasycznej odmiany tego procederu, ściganie internetowych aktów agresji jest żmudne, a niekiedy wręcz niemożliwe. Cierpią z tego powodu głównie osoby najmłodsze, do których umysłów internet wdziera się jako medium zła. Jest to poważny problem, którego nie można bagatelizować.

Diabeł w maszynie

Zjawisko cyberprzemocy jest stosunkowo młodą pozycją wśród współczesnych postaw agresywnych. W najprostszej postaci definiuje się je jako przemoc z wykorzystaniem internetu i nowych technologii. Dotyczy to głównie pecetów, laptopów, tabletów oraz telefonów komórkowych, w których to dostęp do globalnej sieci nie jest już egzotyką. Część socjologów pojęcie cyberprzemocy ogranicza jedynie do agresji w stosunku do rówieśników, dotykających przede wszystkim wychowanych na Facebooku nastolatków, inni nie stawiają żadnych ograniczeń wiekowych.

Cyberprzemoc może przybierać różne, często odmienne postaci. Najczęściej spotykanymi formami tego zjawiska jest szantażowanie, nękanie, straszenie, podszywanie się pod kogoś, a także publikowanie oraz rozsyłanie kompromitujących informacji lub materiałów multimedialnych. Kanałami do rozpowszechniania powyższych treści są: poczta elektroniczna, serwisy społecznościowe, czaty, komunikatory, blogi, wiadomości SMS i MMS. Internet działa w tym wypadku jak miecz obosieczny - oferując niemalże nieograniczoną wolność wypowiedzi, ułatwia cyberprzestępcom egzystencję.

To właśnie wysoki poziom anonimowości odróżnia "klasyczną", fizyczną przemoc od jej cyfrowego odpowiednika. Na różnych forach internetowych i grupach dyskusyjnych, nie wspominając już o serwisach społecznościowych, można tak naprawdę bezkarnie pisać, co się chce. Administratorzy i zewnętrzni moderatorzy na ogół czuwają nad publikowanymi treściami, ale nie wszystkie akty agresji udaje się wyłapać. Skoro w internecie tak naprawdę możemy być, kim tylko chcemy, to równie szybko można zmienić swoją "wirtualną tożsamość" zacierając za sobą wszystkie ślady.

W odniesieniu do cyberprzemocy, na znaczeniu traci standardowo rozumiana siła. Tego parametru mierzonego cechami fizycznymi czy pozycją w społeczeństwie nie da się jednoznacznie przenieść do wirtualnego świata. Tu liczy się przede wszystkim spryt oraz zdolność do adaptacji, a napastnikami mogą być osoby, których w "realu" nigdy byśmy o to nie podejrzewali.

Jak się bronić przed kradzieżą tożsamości w internecie

Każdego dnia dochodzi do kradzieży danych personalnych w sieci. Hakerzy coraz częściej sięgają również po nasze hasło i login. Jaki jest cel takich ataków, a także w jaki sposób skutecznie się przed tym obronić?

Narodziny cyberprzemocy

Ciężko stwierdzić, kiedy po raz pierwszy użyto pojęcia cyberprzemoc. Powszechnie uważa się, że zjawisko to pojawiło się na przełomie XX i XXI wieku, kiedy nastąpił nieprawdopodobny wręcz skok technologiczny, a rozwój internetu ułatwił ekspansję nieznanych do tej pory aktów agresji.

Takie przypadki, jak sprawa amerykańskiej uczennicy, której fałszywe zdjęcia pornograficzne pojawiły się w internecie, czy japońskiego ucznia nagranego kamerą w krępującej sytuacji w szkolnej szatni, to tylko wierzchołek góry lodowej. Podobne incydenty miały miejsce także w Polsce, choć ich prawdziwa eskalacja nastąpiła dopiero kilka lat temu. Skalę problemu polskie społeczeństwo uznało wraz z historią gdańskiej gimnazjalistki, która będąc ofiarą cyberprzemocy popełniła samobójstwo.

Wbrew pozorom problem cyberprzemocy nie dotyczy jedynie najmłodszych. Potwierdzeniem tej tezy jest ikoniczny wręcz przypadek byłego piłkarza reprezentacji Polski - Grzegorza Rasiaka, który swego czasu stał się celem numer jeden drwin aktywnych internautów. Nie mniej wyraziste przypadki są na porządku dziennym, a to głównie ze względu na łatwość, z jaką wszystkie materiały rozprzestrzeniają się i trwają w internecie. Kiedy dany materiał pojawi się raz w sieci, staje się niemalże nieśmiertelny...

Jest czym się martwić?

Skala problemu cyberprzemocy jest zatrważająca. Z badań przeprowadzanych regularnie przez zagranicznych i polskich naukowców wynika, że problem ten dotyczy zarówno chłopców, jak i dziewczynek.

Projekt realizowany przez Fundację Dzieci Niczyje pokazał, że aż 52 proc. internautów w wieku 12-17 lat spotkało się ze zjawiskiem cyberprzemocy. Aż 47 proc. z tej grupy doświadczyło wulgarnego wyzywania, 21 proc. poniżania i ośmieszania, a 16 proc. próby zastraszenia lub szantażu.

Reakcje osób będących ofiarami cyberprzemocy także są różne. Najbardziej negatywne pojawiają się w przypadku poniżania (częściej nawet niż w przypadku zastraszania czy prób szantażu). Zaledwie 30 proc. dzieci z przebadanej grupy zadeklarowało, że zaistniała sytuacja nie robi na nich żadnego wrażenia. W dużej mierze zależy to od psychicznej odporności ofiary, choć dobrze wiadomo, że w przypadku ludzi młodych pułap ten nie jest wysoki.

Eksperci przyznają, że "najbardziej niebezpieczny jest ten rodzaj przemocy werbalno-psychicznej, który uderza w wizerunek społeczny danej osoby". Kształtowanie własnej pozycji w grupie rówieśników ma przecież niebagatelne znaczenie dla ludzi młodych. Nikt nie chce być outsiderem.

Internet a kultura pracy

Z opublikowanego przez Cisco raportu wynika, że dla młodych pracowników najważniejsze w pracy są: swoboda korzystania z socomediów, urządzeń mobilnych oraz internetu. Preferencje te mogą w dużym stopniu wpływać na wybór miejsca pracy i być często ważniejsze niż wysokość zarobków. więcej »

Do ciekawych wniosków doszli naukowcy z Clemens University, którzy w toku przeprowadzanych badań oszacowali, że 22 proc. dziewczynek i 11 proc. chłopców w wieku 12-18 lat miało kiedykolwiek kontakt z cyberprzemocą. Dwukrotnie niższa liczba ofiar wśród płci męskiej potwierdza, że ta druga grupa nadal jest stereotypowo uważana za "słabszą płeć". W erze cyfrowej emancypacji nie czyni to jednak z nikogo warstwy uprzywilejowanej.

Walka jest możliwa

Cyberprzemoc w dzisiejszym, nasiąkniętym nowymi technologiami świecie to fakt. Należy być świadomym powagi tego zjawiska, a także przynajmniej próbować z nim walczyć. Swoje piętno ten rodzaj przemocy najmocniej odbija na młodych internautach. Dlatego właśnie prawdopodobnie najważniejszą rolę w przeciwdziałaniu cyberprzemocy pełnią rodzice i opiekunowie potencjalnych ofiar.

Kluczem do sukcesu jest regularny kontakt z dzieckiem, a także zdecydowana interwencja, kiedy zachodzi podejrzenie, że jego aktywność w internecie jest podejrzana. Istotnym krokiem w skutecznej walce z cyberprzemocą jest uświadomienie wszystkim internautom, że szeroko rozumiana anonimowość to jedynie ułuda. Prowodyrzy aktów agresji, mimo że pierwotnie nieznani, nie są obiektami nie do zidentyfikowania.

Źródło inf; http://nt.interia.pl/internet/wiadomosci/news/cyberprzemoc-wirtualna-agresja-realne-ofiary,1722722,62

Moje motto: Nie ma skutku bez przyczyny.

Robert Majka , Solidarność Walcząca Przemyśl, 18 listopada 2011r g.13.05

Kawaler KRZYŻA Kawalerskiego Orderu Odrodzenia Polski,

Nr 452-2009-17 nadany 9 grudnia 2009 przez prezydenta Rzeczypospolitej Polskiej Lecha Kaczyńskiego.

Radny Rady Miasta Przemyśla (2002 - 2006)

www.sw.org.pl

http://swkatowice.mojeforum.net/temat-vt7234.html?postdays=0&postorder=asc&start=0

http://swkatowice.mojeforum.net/viewtopic.php?t=2988

http://tygodnik.onet.pl/35,0,14472,pierwsza_magdalenka,artykul.html

http://swkatowice.mojeforum.net/viewtopic.php?t=5131

http://www.polityczni.pl/oblicza_stanu_wojennego,audio,51,4505.html

http://home.comcast.net/~bakierowski/ |

|

| Powrót do góry |

|

|

Robert Majka

Weteran Forum

Dołączył: 03 Sty 2007

Posty: 2649

|

Wysłany: Sob Gru 31, 2011 8:55 am Temat postu: Wysłany: Sob Gru 31, 2011 8:55 am Temat postu: |

|

|

Można ściągnąć filmy:

1. Dymy nad Arką Pana

video

http://ww6.tvp.pl/16247,20090324893725.strona

realizacja: Miłosz Horodyski

Reportaż o walkach ulicznych, jakie miały miejsce w latach 80. w Nowej Hucie jako wyraz zbiorowego sprzeciwu wobec władzy komunistycznej. Realizatorzy pokazują, że masowy opór, wyrażający się w postaci manifestacji i i późniejszych starć z MO i ZOMO, był jedną z najważniejszych form oporu i przyczynił się do konsolidacji i przetrwania opozycji w latach 80.

2 Panu generałowi dziękujemy

video

http://ww6.tvp.pl/16247,20090902928152.strona

realizacja Bogusław Dąbrowa - Kostka

Pretekstem do powstania filmu dokumentalnego były unikalne zdjęcia autora reportażu ukazujące czas zadym z okresu PRL-u. Po latach autor próbuje odnaleźć ludzi, którzy byli uczestnikami tamtych zajść i bohaterami jego zdjęć.

3 Ostatnia zadyma

video

http://ww6.tvp.pl/16247,20090518907137.strona

real. Dariusz Walusiak

Reportaż o wydarzeniach, które rozegrały się w Krakowie w maju 1989 r., po obradach Okrągłego Stołu. Manifestacja pod hasłem "Sowieci do domu" przerodziła się w 3-dniowe walki uliczne. Była to ostatnia zadyma przed czerwcowymi wyborami. Dziś możemy poznać nowe okoliczności tamtych zajść. Czy wydarzenia, które wstrząsnęły wówczas miastem, były prowokacją?

Szczególnie polecam Państwu filmy 4 i 5 : _

A zwłaszcza tym, którzy zamiast rzeczowych argumentów w dyskusji nadal używają ironiczne wyśmiewanie ... zupełnie nie mając zapewne

pojęcia jak było ...

4 Plotka pod dozorem specjalnym

video

http://ww6.tvp.pl/16247,20090507904661.strona

real. Miłosz Horodyski

Kompromitacja jako metoda walki z opozycjonistami, stosowana przez służby bezpieczeństwa PRL-u.

Zobacz, jak poprzez plotkę, pomówienia niszczono ludzi

o radykalnych poglądach antyreżimowych.

Jak niszczono ucziwych

ludzi przez plotki rozpowszechniane przez tajnych agentów

specsłużb PRL.

Np. Każdy radykalnych antykomunista,

to nienormalny, chory umysłowo .... jak dezintegrowano

środowiska antyreżimowe, poprzez skłócanie ludzi.

Jak niszczono

wzajemne zaufanie w walce z systemem zła.

Powtarzali to ludzie,którzy byli na usługach UB później SB oraz WSW.

Do dziś Ci , którzy skłócali ludzi, nadal są zakonspirowani jako

tajni współpracownicy. Są powszechnie uważani za

ludzi godnych zaufania, szanowanymi obywatelami.

Nadal pracują zawodowo,

żyją wśród nas, często mają ustabilizowane życie

rodzinne i finansowe , odmiennie od tych na których

donosili, tych których godność ludzką poniewierali ...

Warto obejrzeć ...

5 Polska na podsłuchu

video

http://ww6.tvp.pl/16247,20081230854249.strona

real. Marcin Staniszewski

zarys historii podsłuchów i metod inwigilacji od czasów PRL-u po dzień dzisiejszy

To wszystko. [/size]

Moje motto: Nie ma skutku bez przyczyny.

Robert Majka , Solidarność Walcząca Przemyśl, 31 grudnia 2011r g.8.55

Kawaler KRZYŻA Kawalerskiego Orderu Odrodzenia Polski,

Nr 452-2009-17 nadany 9 grudnia 2009 przez prezydenta Rzeczypospolitej Polskiej Lecha Kaczyńskiego.

Radny Rady Miasta Przemyśla (2002 - 2006)

www.sw.org.pl

http://swkatowice.mojeforum.net/temat-vt7234.html?postdays=0&postorder=asc&start=0

http://swkatowice.mojeforum.net/viewtopic.php?t=2988

http://tygodnik.onet.pl/35,0,14472,pierwsza_magdalenka,artykul.html

http://swkatowice.mojeforum.net/viewtopic.php?t=5131

http://www.polityczni.pl/oblicza_stanu_wojennego,audio,51,4505.html

http://home.comcast.net/~bakierowski/ |

|

| Powrót do góry |

|

|

Robert Majka

Weteran Forum

Dołączył: 03 Sty 2007

Posty: 2649

|

Wysłany: Pią Sty 27, 2012 12:01 pm Temat postu: Wysłany: Pią Sty 27, 2012 12:01 pm Temat postu: |

|

|

Źródło informacji:

http://fakty.interia.pl/raport/internauci-przeciwko-acta/aktualnosci/news/policja-zatrzymala-hakera-to-on-wlamal-sie-na-strone,1752028,7906

Policja zatrzymała hakera. To on włamał się na stronę premiera?

1 godz. 22 minuty temu Aktualizacja: 30 minut temu

22-letnigo hakera, mieszkańca woj. opolskiego, zatrzymała wrocławska policja. Mężczyzna jest podejrzewany o przestępstwa komputerowe.

Jak poinformował PAP w piątek rzecznik prasowy Komendy Wojewódzkiej Policji we Wrocławiu Paweł Petrykowski, 22-latek został zatrzymany we Wrocławiu, gdzie przebywał czasowo, prawdopodobnie studiował. - Na tym etapie mogę jedynie potwierdzić, że mężczyzna podejrzewany jest o przestępstwa internetowe - dodał rzecznik.

Petrykowski nie chciał potwierdzić informacji, że 22-latek włamał się na stronę internetową premiera.

Dzisiejsza "Gazeta Wyborcza" napisała, że 22-letni Łukasz S. z Wrocławia włamał się na strony internetowe premiera Donalda Tuska. Mężczyzna, którego nazwisko ujawnili inni hakerzy, w rozmowie z dziennikarzami przyznał się do dokonania cyberataku.

Według gazety, grupa hakerów o nazwie Happyninjas ujawniła wczoraj w Internecie dane Łukasza S., zarzucając jemu i jego kolegom e-terroryzm oraz kradzieże pieniędzy w sieci. Happyninjas opublikowali też rozmowy hakerów, prowadzone w czasie włamania na rządowe strony. Łukasz S. mówi między innymi: "Mamy ich, hahaha!" Dziennikarzom gazety udało się umówić na rozmowę z Łukaszem S. Przyznał się do włamania na strony rządowe mówiąc, że akcja ta nie wyrządziła zadnych szkód, a dane nie zostały uszkodzone. Dodał, że działalność hakerska to "hobby jak każde inne". Łukasz S. przyznał, że był już karany za przestępstwa internetowe, ale zaprzeczył, aby kradł w Internecie pieniądze.

"Gazeta Wyborcza" dowiedziała się nieoficjalnie, że z informacjami Happyninjas zapoznaje się Agencja Bezpieczeństwa Wewnętrznego, która prowadzi śledztwo w sprawie włamań na rządowe strony.

W internetowym referendum w sprawie ACTA na stronach INTERIA.PL wysłaliście już ponad 700 tysięcy maili do posłów. 98 proc. z nich wzywa naszych parlamentarzystów do nieratyfikowania porozumienia. Prześlij posłom swój głos! TUTAJ!

Źródło informacji:

http://fakty.interia.pl/raport/internauci-przeciwko-acta/aktualnosci/news/policja-zatrzymala-hakera-to-on-wlamal-sie-na-strone,1752028,7906

To wszystko.

KOMENTARZ

W państwie magdalenkowym obowiązującą normą prawną jest,

równość wobec prawa ...

Moje motto: Nie ma skutku bez przyczyny.

Robert Majka , Solidarność Walcząca Przemyśl, 27 stycznia 2012r g.12.01

Kawaler KRZYŻA Kawalerskiego Orderu Odrodzenia Polski,

Nr 452-2009-17 nadany 9 grudnia 2009 przez prezydenta Rzeczypospolitej Polskiej Lecha Kaczyńskiego.

Radny Rady Miasta Przemyśla (2002 - 2006)

www.sw.org.pl

http://swkatowice.mojeforum.net/temat-vt7234.html?postdays=0&postorder=asc&start=0

http://swkatowice.mojeforum.net/viewtopic.php?t=2988

http://tygodnik.onet.pl/35,0,14472,pierwsza_magdalenka,artykul.html

http://swkatowice.mojeforum.net/viewtopic.php?t=5131

http://www.polityczni.pl/oblicza_stanu_wojennego,audio,51,4505.html

http://home.comcast.net/~bakierowski/ |

|

| Powrót do góry |

|

|

Grzegorz - Wrocław

Moderator

Dołączył: 09 Paź 2007

Posty: 4333

|

Wysłany: Wto Lut 14, 2012 7:38 pm Temat postu: Wysłany: Wto Lut 14, 2012 7:38 pm Temat postu: |

|

|

| Nie wiem, czy to Happyninjas czy jakieś inne Crazysmurfs, ale coś ostatnio bardzo utrudnia mi dostęp do naszej strony. Bardzo długo czekam na odpowiedź, choć inne stronki 'chodzą' normalnie. Czy ktoś z Państwa ma może podobne trudości? |

|

| Powrót do góry |

|

|

Robert Majka

Weteran Forum

Dołączył: 03 Sty 2007

Posty: 2649

|

Wysłany: Wto Lut 14, 2012 9:50 pm Temat postu: Wysłany: Wto Lut 14, 2012 9:50 pm Temat postu: |

|

|

Świat polityki-podobnie jak świat mediów-wyalienował się.

Żyje nie tyle problemami i zadaniami społecznymi, ile wzajemnymi relacjami uczestników-wewnętrznymi rozgrywkami i roszadami, tudzież pustymi rytuałami.

Profesor dr hab. Mirosław Karwat (ur.1953)

Późna nowoczesność rozkoszuje się prawdą, która cieszy oko.

Toteż w dzisiejszej demokracji uzależnionej od obrazów pojawiających się

w mediach, następuje uciszanie rozumu i refleksji, ograniczanie niezależności sądów.

Myślenie stało się niepotrzebne.

Profesor dr hab. Stanisław Filipowicz (ur.1952)

W rozwoju współczesnego świata dominują dwie tendencje.

Są nimi: globalizacja, czyli jego ujednolicanie na bazie modelu korporacyjnego, oraz oligarchizacja struktur władzy,

która sprzyja wykluczaniu.

Odpowiedzią na nie będzie bunt.

Dr hab. , prof. UJ Wawrzyniec Konarski (ur.1957)

Media masowe upowszechniają na niebywałą skalę kulturę rozrywki,

która wzmaga konsumpcyjne oszołomienie na zasadzie:

my ci dajemy produkt, ty go kupujesz, konsumujesz i jesteś szczęśliwy.

I nie myślisz. Bo o czym tu myśleć? Od tego są specjaliści.

Dr hab. , prof. UW Maciej Mrozowski (ur.1952)

Cytaty pochodzą z książki : TRUDNE ŁATWE CZASY Rozmowy z humanistami , aut. Stanisław Zawiśliński , patrz http://www.dobraksiazka.net/trudne-latwe-czasy-rozmowy-z-humanistami-p-165069.html

Moje motto: Nie ma skutku bez przyczyny.

Robert Majka , Solidarność Walcząca Przemyśl, 14 lutego 2012r g.21.50

Kawaler KRZYŻA Kawalerskiego Orderu Odrodzenia Polski,

Nr 452-2009-17 nadany 9 grudnia 2009 przez prezydenta Rzeczypospolitej Polskiej Lecha Kaczyńskiego.

Radny Rady Miasta Przemyśla (2002 - 2006)

www.sw.org.pl

http://swkatowice.mojeforum.net/temat-vt7234.html?postdays=0&postorder=asc&start=0

http://swkatowice.mojeforum.net/viewtopic.php?t=2988

http://tygodnik.onet.pl/35,0,14472,pierwsza_magdalenka,artykul.html

http://swkatowice.mojeforum.net/viewtopic.php?t=5131

http://www.polityczni.pl/oblicza_stanu_wojennego,audio,51,4505.html

http://home.comcast.net/~bakierowski/ |

|

| Powrót do góry |

|

|

Grzegorz - Wrocław

Moderator

Dołączył: 09 Paź 2007

Posty: 4333

|

Wysłany: Sro Lut 15, 2012 12:08 am Temat postu: Wysłany: Sro Lut 15, 2012 12:08 am Temat postu: |

|

|

W sumie dość cyniczne, bezrefleksyjne obserwacje.

Co do | Cytat: | Późna nowoczesność rozkoszuje się prawdą, która cieszy oko.

Toteż w dzisiejszej demokracji uzależnionej od obrazów pojawiających się

w mediach, następuje uciszanie rozumu i refleksji, ograniczanie niezależności sądów.

Myślenie stało się niepotrzebne. |

to wydaje mi się, że trzeba tę myśl nieco skorygować. Mianowicie należy zauważyć, że dąży się do tego by za prawdę było uznawane to co cieszy oko - niezależnie od tego jak się to ma do rzeczywistości. W erze hedonizmu, prawdą zajmować się nikt nie chce, choć słowo jako warte zagospodarowania próbują przepoczwarzyć w coś całkiem z prawdą niewiele mającego. Do takich myśli skłoniło mnie oglądnięcie sondy ulicznej, z której wynikało, że bynajmniej nie jedna z pytanych osób uważa, że wiadomości (np. dziennika) nie muszą być prawdziwe - ważne by były ładnie podane.

A z tego wszystkiego co w cytatach płynie ogólna myśl: Myślenie jest niepotrzebne.

To chyba dlatego, że myśląc łatwo popaść w sprzeczność z tym, co tzw. świat przegłosował, że jest, a wcale niie jest. Zabobonów coraz więcej! |

|

| Powrót do góry |

|

|

Robert Majka

Weteran Forum

Dołączył: 03 Sty 2007

Posty: 2649

|

Wysłany: Sob Maj 05, 2012 5:14 am Temat postu: Wysłany: Sob Maj 05, 2012 5:14 am Temat postu: |

|

|

Źródło inf:

http://www.viruslist.pl/analysis.html?newsid=703

http://hacking.pl/wiadomosci/16960/stalking/

Cyberstalking - prześladowcy w internecie

25 kwietnia 2012

Maciej Ziarek

Analityk zagrożeń, Kaspersky Lab Polska

Poznając nowego znajomego lub znajomą, chcielibyśmy w jak najkrótszym czasie dowiedzieć się możliwie najwięcej o tej osobie, co w dzisiejszych czasach znacznie ułatwia nam internet. Dla wielu pierwszym krokiem będzie wpisanie imienia i nazwiska w wyszukiwarce internetowej czy też sprawdzenie potencjalnych kont w serwisach społecznościowych. Dzięki temu w kilka minut możemy dowiedzieć się o człowieku więcej, niż po wielogodzinnej rozmowie. Dla niektórych może być to czynność tak oczywista podczas zawierania nowych znajomości, że nie zdają sobie sprawy, że takie zdobywanie informacji działa w dwie strony. Ktoś inny może przecież użyć tych samych narzędzi, tego samego portalu czy wyszukiwarki. Jaką mamy gwarancje, że taką osobą będzie kierować - podobnie jak w naszym przypadku – zwykła ciekawość? Czasami warto zadać sobie pytanie - jak wiele można się dowiedzieć o mnie z internetu?

Nie każda osoba szukająca informacji na nasz temat musi kierować się ciekawością. Niekiedy chodzi o zgromadzenie pokaźnej porcji danych, które później zostaną wykorzystane przeciwko nam do:

szantażu (w celu osiągnięcia określonych korzyści, na przykład finansowych)

gróźb (dzięki wejściu w posiadanie np. kompromitujących zdjęć)

nękania i uporczywej chęci nawiązania kontaktu

W artykule tym zajmę się ostatnią możliwością - nękaniem, które w fachowej terminologii określane jako stalking lub w odniesieniu do internetu - cyberstalking.

Mimo że cyberstalking jest pojęciem znanym od kilkudziesięciu lat, największy wzrost tego typu działań w sieci notuje się obecnie. Nie dzieje się to bez powodu. Żyjemy w erze portali społecznościowych, blogów i serwisów tworzonych przez samych internautów np. YouTube. Świadomie lub przypadkowo, zostawiamy dosłownie gigabajty danych, które niejednokrotnie są widoczne dla obcych ludzi.

Stalking to nie tylko telefony o 3 w nocy...

Bardzo głośną sprawą, którą bez wątpienia można zaliczyć do nękania, było notoryczne wydzwanianie i ingerowanie w prywatne życie lidera grupy Linkin Park, Chestera Benningtona. Devon Townsend uzyskała dostęp do prywatnej skrzynki pocztowej oraz telefonicznej poczty głosowej frontmana zespołu. To pozwoliło zapoznać się jej ze szczegółowym harmonogramem dnia Chestera i jego rodziny. Kobieta bardzo szybko uzyskała także wgląd w zdjęcia i zapiski rodzinne trzymane na skrzynce e-mailowej. Zmieniła także hasła dostępu do różnych usług. Benningotonowie byli także niepokojeni telefonami o bardzo wczesnych godzinach, trzeciej i czwartej nad ranem. Po długim czasie udało się zatrzymać sprawczynię wszystkich tych incydentów. Jak się okazało, kobieta nie posiadała żadnych umiejętności hakerskich, które pozwoliłyby jej na złamanie zabezpieczeń skrzynki mailowej. Hasło było na tyle proste, że udało jej się je odgadnąć...

Samo nękanie niekoniecznie musi mieć charakter notorycznego pisania maili czy - w ogólnym rozumieniu - próby nawiązania kontaktu z ofiarą. Może to być także kradzież tożsamości i posługiwanie się nią w celu skompromitowania ofiary, np. poprzez umieszczanie obraźliwych i obelżywych uwag na stronach internetowych czy też zdjęć mających kogoś upokorzyć. Tego typu działanie bardzo szybko odbija się na równowadze psychicznej pokrzywdzonego/pokrzywdzonej. Problem ten dotyczy zwłaszcza osób młodych, w wieku szkolnym. Raz nadana przez środowisko rówieśników negatywna łata jest ciężka do usunięcia, nawet w obliczu dowodów świadczących o niewinności ofiary stalkera. Kłamstwo zaczyna żyć własnym rytmem, coraz bardziej wpływając na psychikę ofiary, która bez odpowiedniej pomocy może w skrajnych przypadkach targnąć się na swoje życie.

Nie ma cię na "Fejsie" - nie istniejesz ...

Gdyby 2-3 lata temu spytać statystycznego polskiego internautę, gdzie można znaleźć najwięcej informacji o ludziach, z pewnością na czołowej pozycji wymieniłby portal społecznościowy Nasza-Klasa. Dziś z dużym prawdopodobieństwem byłby to Facebook, jednak nie zmienia to faktu, że często traktujemy serwisy tego typu jak gigantyczną bazę danych, którą użytkownicy na bieżąco aktualizują, dzięki czemu zawiera ona najświeższe dane.

Powyższy wykres przedstawia wyniki badań organizacji WHOA (Working to Halt Online Abuse), przeprowadzane w latach 2000-2010. Okazuje się, że najczęściej wykorzystywaną formą komunikacji w przypadku cyberstalkingu były maile, fora internetowe, komunikatory oraz czaty. Z pewnością zastanawiający może być fakt tak niewielkiego użycia Facebooka, który jest potężnym narzędziem do zdobywania informacji i nawiązywania kontaktu. Rozwiązanie tej zagadki jest bardzo proste. WHOA notuje tę formę komunikacji dopiero od 2009 roku, stąd w odniesieniu do całej dekady wynik jest stosunkowo niski. Należy także zaznaczyć, że kwestionariusze WHOA nie bazowały na wszystkich sprawach, którymi zajmowała się ta organizacja.

Po nitce do kłębka...

Nawet z pozoru nieistotna informacja może prowadzić do innej, tworząc sieć połączeń i kształtując profil osoby, z którą stalker próbuje nawiązać kontakt. Nie trzeba umieszczać wszystkich danych o sobie w jednym miejscu, by nie stać się ofiarą inwigilacji. Czasami znalezienie adresu mailowego i odpowiednie skonstruowane zapytanie w wyszukiwarce Google doprowadzi do strony, gdzie obok adresu widnieć będzie numer komunikatora. Idąc tym torem, może się okazać, że w przeszłości ofiara wystawiła np. ogłoszenie online o sprzedaży przedmiotu, gdzie do kontaktu podała rzeczony numer komunikatora i telefonu. W taki sposób można zgromadzić bardzo dużo informacji. Nikt jednak nie zaprzeczy, że największą kopalnią wiedzy są portale społecznościowe.

Informacje, jakie można uzyskać na temat drugiej osoby tylko przy pomocy internetu

Wszystkie wpisy i zdjęcia mogą być jawne i dostępne dla każdego użytkownika Facebooka, możemy też ograniczyć się do znajomych, znajomych znajomych lub nas samych. W teorii cyberstalker może uzyskać o nas informacje tylko w przypadku wybrania pierwszej opcji, a więc publicznego udostępniania danych. W praktyce wygląda to jednak trochę inaczej. Dobrze obrazuje to poniższy rysunek:

Schemat pozyskiwania informacji przez cyberstalkera w zależności od ustawień facebookowego profilu pokrzywdzonego

Aequitas sequitur legem - sprawiedliwość idzie za prawem

Podczas konferencji „Ataki sieciowe – IT, Law, Electronic Evidence” organizowanej przez Studenckie Koło Naukowe Prawa Nowych Technologii

( http://www.sknpnt.umk.pl ), która odbyła się w grudniu 2011 r. na Wydziale Prawa i Administracji Uniwersytetu Mikołaja Kopernika w Toruniu, miałem okazję wysłuchać prezentacji Pani Beaty Marek, która poruszyła problem cyberstalkingu w ujęciu prawnym, podpierając się przy tym konkretnymi przykładami. Jasnym jest, że ustawodawca bierze pod uwagę nowe technologie i wspomaga internautów tworząc odpowiednie regulacje.

W polskim kodeksie karnym zjawisko stalkingu zostało uregulowane przez ustawodawcę w artykule 190a:

§ 1. Kto przez uporczywe nękanie innej osoby lub osoby jej najbliższej wzbudza u niej uzasadnione okolicznościami poczucie zagrożenia lub istotnie narusza jej prywatność, podlega karze pozbawienia wolności do lat 3.

§ 2. Tej samej karze podlega, kto, podszywając się pod inną osobę, wykorzystuje jej wizerunek lub inne jej dane osobowe w celu wyrządzenia jej szkody majątkowej lub osobistej.

§ 3. Jeżeli następstwem czynu określonego w § 1 lub 2 jest targnięcie się pokrzywdzonego na własne życie, sprawca podlega karze pozbawienia wolności od roku do lat 10.

§ 4. Ściganie przestępstwa określonego w § 1 lub 2 następuje na wniosek pokrzywdzonego.

W odróżnieniu od przypadków nękania w świecie realnym, cyberstalker zostawia wiele więcej dowodów mogących być podstawą do skazania go. Zachowanie przez pokrzywdzoną/pokrzywdzonego logów, archiwum wiadomości, maili, SMS-ów czy bilingów wskazujących na uporczywą chęć nawiązania kontaktu przez stalkera pozwala na szybsze stwierdzenie winy i zastosowanie jednego z wyżej wymienionych paragrafów.

Jest bardzo istotne, by prawo regulowało tak ważne kwestie jak nękanie, zwłaszcza w dobie cyberprzestrzeni, gdzie miliony osób komunikuje się za sobą korzystając ze swoich prawdziwych nazwisk i innych danych osobowych. Niemniej jednak, nawet najbardziej surowe przepisy nie są w stanie w pełni ochronić przed cybelstalkerami (w tym konkretnym przypadku). Jedną z funkcji prawa karnego jest odstraszanie przed popełnieniem przestępstwa, jednak zaostrzanie przepisów nie zawsze idzie w parze ze zmniejszeniem przestępczości, a historia niejednokrotnie dawała na to dowody. Moim zdaniem równie ważna jest profilaktyka i nagłaśnianie tego zjawiska. Błędnym byłoby stwierdzenie, że ofiary są same sobie winne, ponieważ umieszczają za dużo informacji o sobie w internecie. Wielu ludzi robi tak, bo po prostu nie jest w stanie przewidzieć skutków takiego zachowania.

Na wspomnianej konferencji w Toruniu jeden z opisywanych przypadków wywarł na mnie szczególne wrażenie. Był to opis sytuacji, w której prześladowana osoba nie radziła sobie z narastającą presją, konsekwencją czego było odebranie sobie życia. Wszystko zaczęło się od wpuszczenia do sieci przez prześladowcę wstydliwych dla ofiary zdjęć, a także podszywania się pod jej nazwisko. Tego typu wydarzenia są najbardziej dobitnym przykładem, jak bardzo cyberstalker może wpłynąć na życie drugiego człowieka i dosłownie z dnia na dzień je zrujnować.

Podsumowanie

Ofiarą cyberstalkera może paść każdy i po części od nas samych zależy, na jak wiele będzie on mógł sobie pozwolić. Umieszczanie prywatnych zdjęć z dostępem publicznym, poczucie anonimowości w sieci i nieprzewidywanie konsekwencji niektórych działań może doprowadzić nas do punktu, w którym osoby trzecie będą w stanie nas nękać i to nie siląc się przy tym na sztuczki hakerskie, mające na celu uzyskanie informacji. Pewne jest to, że nękanie w sieci to coraz częściej spotykane zjawisko i należy z nim walczyć. O dowody przemawiające na niekorzyść cyberstalkera jest dużo łatwiej niż w realnym świecie, ponieważ maile czy zapisy rozmów prowadzonych przy pomocy komunikatora są namacalnym świadectwem działalności prześladowcy. Osoby, które spotkały się z tym problemem powinny pamiętać, że nie są same i istnieje wiele organizacji, które pomagają nie tylko zwalczać cyberstalking, ale – co ważniejsze - udzielają wsparcia, zarówno od strony prawnej, jak i psychologicznej.

źródło: Kaspersky Lab

« CISPA przeszła przez Izbę Reprezentantów USA Burneika czy Najman?»

Źródło inf:

http://www.viruslist.pl/analysis.html?newsid=703

http://hacking.pl/wiadomosci/16960/stalking/

Moje motto: Nie ma skutku bez przyczyny.

Robert Majka , Solidarność Walcząca Przemyśl, 5 maja 2012r g.06.14

Kawaler KRZYŻA Kawalerskiego Orderu Odrodzenia Polski,

Nr 452-2009-17 nadany 9 grudnia 2009 przez prezydenta Rzeczypospolitej Polskiej Lecha Kaczyńskiego.

Radny Rady Miasta Przemyśla (2002 - 2006)

www.sw.org.pl

http://swkatowice.mojeforum.net/temat-vt7234.html?postdays=0&postorder=asc&start=0

http://swkatowice.mojeforum.net/viewtopic.php?t=2988

http://tygodnik.onet.pl/35,0,14472,pierwsza_magdalenka,artykul.html

http://swkatowice.mojeforum.net/viewtopic.php?t=5131

http://www.polityczni.pl/oblicza_stanu_wojennego,audio,51,4505.html

http://home.comcast.net/~bakierowski/ |

|

| Powrót do góry |

|

|

Robert Majka

Weteran Forum

Dołączył: 03 Sty 2007

Posty: 2649

|

Wysłany: Pią Maj 11, 2012 2:30 pm Temat postu: Wysłany: Pią Maj 11, 2012 2:30 pm Temat postu: |

|

|

Źródło inf:

http://nt.interia.pl/internet/bezpieczenstwo/news/polska-jeden-z-najbardziej-zagrozonych-krajow-w-sieci,1795014

W zestawieniu najbardziej zagrożonych krajów w internecie Polska zajęła 6. miejsce - wynika z raportu firmy Symantec. Globalna sytuacja w sieci również nie napawa optymizmem - liczba ataków znacznie wzrosła.

Cyfrowe bezpieczeństwo w Polsce to nadal temat często ignorowany fot. Erkin Sahin

Firma Symantec opublikowała 17. wydanie "Raportu o zagrożeniach bezpieczeństwa w internecie" (ang. Internet Security Threat Report, Volume 17). Raport ujawnia 81-procentowy wzrost ataków wykorzystujących złośliwe oprogramowanie przy mniejszej o 20 proc. ilości luk w zabezpieczeniach. Ponadto z opracowania firmy Symantec wynika, że ukierunkowane ataki rozprzestrzeniają się na organizacje każdej wielkości, coraz częściej dochodzi do naruszeń bezpieczeństwa danych, a cyberprzestępcy skupiają się na urządzeniach mobilnych.

- W 2011 roku napastnicy znacznie zwiększyli zasięg działania; niemal 20 proc. ataków ukierunkowanych jest obecnie wymierzonych w firmy zatrudniające mniej niż 250 pracowników - powiedziała Jolanta Malak, country manager, Symantec Poland - Zaobserwowaliśmy też duży wzrost liczby ataków na urządzenia mobilne, które cyberprzestępcy wykorzystują jako przyczółek do zdobycia poufnych danych korporacyjnych. Firmy każdej wielkości oraz użytkownicy indywidualni muszą zadbać o ochronę swoich informacji. To zalecenie dotyczy szczególnie Polski, która - jak pokazuje nasz raport - zajmuje wysokie miejsce w rankingu najbardziej zagrożonych państw z regionu Europy, Bliskiego Wschodu i Afryki - dodał Malak.

W zestawieniu najbardziej zagrożonych krajów w internecie z regionu EMEA (Europa, Bliski Wschód oraz Afryka) Polska zajęła 6. miejsce i "awansowała" aż o dwie pozycje w porównaniu z rokiem 2010. Najwyższą, trzecią pozycję Polska odnotowała pod względem liczby komputerów-zombie, tj. stacji kontrolowanych zdalnie przez cyberprzestępców.

Liczba złośliwych ataków szybko rośnie

W 2011 r. Symantec zablokował ponad 5,5 mld ataków, co oznacza wzrost o 81 proc. rok do roku. Ponadto liczba unikatowych wariantów złośliwego oprogramowania zwiększyła się do 403 mln, a liczba blokowanych każdego dnia ataków wykorzystujących strony internetowe wzrosła o 36 proc.

Jednocześnie znacznie zmniejszył się poziom spamu, podobnie jak liczba nowo odkrytych luk w zabezpieczeniach (spadek o 20 proc). Statystyki te na tle rosnącej ilości złośliwego oprogramowania przedstawiają interesujący obraz. Napastnicy posługują się łatwymi w użyciu pakietami narzędziowymi, aby efektywnie wykorzystywać istniejące luki w zabezpieczeniach.

Cyberprzestępcy nie ograniczają się już do spamu, lecz zaczynają ofensywę w serwisach społecznościowych. Ze względu na naturę tych serwisów użytkownicy mylnie zakładają, że nie są zagrożeni, a napastnicy wykorzystują je do wyszukiwania nowych ofiar. Techniki inżynierii społecznej i "wirusowa" natura sieci społecznościowych sprawiają, że zagrożenia znacznie łatwiej rozprzestrzeniają się na kolejne osoby.

Ataki rozprzestrzeniają się

Pod koniec 2011 r. liczba ukierunkowanych ataków zwiększyła się z 77 do 82 dziennie. Ataki te wykorzystują socjotechnikę oraz dostosowane złośliwe oprogramowanie w celu uzyskania dostępu do poufnych informacji. Te zaawansowane ataki tradycyjnie skupiały się na sektorze publicznym i administracji rządowej, ale w 2011 r. cele uległy dywersyfikacji.

Ataki ukierunkowane nie ograniczają się już do dużych organizacji. Ponad 50 proc. takich ataków było wymierzonych w organizacje zatrudniające mniej niż 2500 pracowników, a 18 proc. - w firmy zatrudniające mniej niż 250 pracowników. Organizacje te stają się celem prawdopodobnie dlatego, że stanowią część łańcucha dostaw większych firm i są słabiej chronione. Co więcej, celem 58 proc. ataków nie jest kadra kierownicza, ale szeregowi pracownicy działów kadr, PR i sprzedaży. Osoby te nie zawsze maja bezpośredni dostęp do informacji, ale mogą stanowić bezpośrednie łącze do firmy. Są też łatwe do zidentyfikowania w sieci i przyzwyczajone do otrzymywania zapytań oraz załączników z nieznanych źródeł.

Co będzie jutro?

W 2011 r. na każde naruszenie bezpieczeństwa danych przypadało średnio 1,1 mln skradzionych tożsamości, co oznacza radykalny wzrost w porównaniu z jakimkolwiek innym rokiem. Największym zagrożeniem były włamania, które w 2011 r. łącznie doprowadziły do ujawnienia 187 mln tożsamości (najwięcej spośród wszystkich typów naruszeń). Jednakże najczęstszą przyczyną naruszeń bezpieczeństwa danych, które mogą doprowadzić do kradzieży tożsamości, jest kradzież lub zgubienie komputera bądź innego nośnika, np. smartfona, pamięci USB lub urządzenia do tworzenia kopii zapasowych. Naruszenia bezpieczeństwa danych w tych przypadkach doprowadziły do ujawnienia 18,5 mln tożsamości.

Wraz ze wzrostem sprzedaży tabletów i smartfonów, coraz więcej poufnych informacji będzie przechowywanych w urządzeniach mobilnych. Wiele przedsiębiorstw nie nadąża z zabezpieczaniem smartfonów i tabletów, których pracownicy używają w środowisku korporacyjnym. To z kolei może doprowadzić do częstszych naruszeń bezpieczeństwa danych. Z niedawnych badań firmy Symantec wynika, że 50 proc. utraconych telefonów nie zostało odzyskanych, a 96 proc. (łącznie z odzyskanymi) doprowadziło do naruszenia bezpieczeństwa danych.

Zagrożenia mobilne dla firm i konsumentów

W 2011 r. liczba luk w zabezpieczeniach urządzeń mobilnych wzrosła o 93 proc. Jednocześnie zwiększyła się liczba ataków wymierzonych w system operacyjny Android. Złośliwe oprogramowanie mobilne po raz pierwszy stanowiło rzeczywiste zagrożenie dla firm i konsumentów - zwiększeniu uległa liczbę luk, a cyberprzestępcy zaczęli tworzyć nowe programy wykorzystujące specyficzne możliwości tych urządzeń. Zagrożenia te są związane z gromadzeniem danych, wysyłaniem treści i śledzeniem użytkowników.

Polska zagłębiem zdalnie kontrolowanych komputerów

W 2011 r. Polska stanęła na podium, zajmując trzecie miejsce w regionie EMEA pod względem ilości komputerów-zombie, nazywanych również botami. Terminem "bot" określa się komputer, który wykonuje polecenia cyberprzestępców i może służyć do wysyłania spamu na masową skalę, wyłudzania danych czy przeprowadzania ataków na inne cele w internecie.

Ponadto Polska zajęła wysokie, 15. miejsce pod względem liczby zagrożeń komputerowych w rankingu obejmującym kraje z całego świata (awans o jedną pozycję). Biorąc pod uwagę jedynie państwa regionu EMEA, nasz kraj plasuje się w pierwszej dziesiątce, m.in. pod względem przechowywania stron wyłudzających dane (7. miejsce; awans o jedną pozycję), pochodzenia spamu wysyłanego przez komputery-zombie (8. miejsce; spadek o jedną pozycję), ataków sieciowych (7. miejsce), a także ataków pochodzących bezpośrednio z Internetu (9. miejsce; awans o jedną pozycję).

- Dla cyberprzestępców korzystanie z komputerów-zombie jest bardzo wygodnym i dochodowym rozwiązaniem. W ten sposób ukrywają się ze swoją nielegalną działalnością za komputerami zwykłych użytkowników, dysponując jednocześnie ogromną mocą obliczeniową i szerokim pasmem internetowym do rozsyłania miliardów wiadomości typu spam dziennie - powiedziała Jolanta Malak. "Zarówno przedsiębiorstwa, jak i użytkownicy domowi powinni pamiętać o stosowaniu odpowiednich programów zabezpieczających oraz o instalowaniu wszystkich aktualizacji - zarówno poprawek do systemu operacyjnego, jak i do aplikacji - dodała.

Źródło informacji: INTERIA.PL

Interesuje Cię temat "Bezpieczeństwo w internecie"? Kliknij, a nie przegapisz kolejnych materiałów:

Departament Obrony USA zatwierdził BlackBerry OS 7

http://nt.interia.pl/telekomunikacja/gsm/news/departament-obrony-usa-zatwierdzil-blackberry-os-7,1794640,83

Twitter: Wyciekły tysiące haseł

http://nt.interia.pl/internet/wiadomosci/news/twitter-wyciekly-tysiace-hasel,1793941,62

Źródło inf:

http://nt.interia.pl/internet/bezpieczenstwo/news/polska-jeden-z-najbardziej-zagrozonych-krajow-w-sieci,1795014

Polska - jeden z najbardziej zagrożonych krajów w sieci

Moje motto: Nie ma skutku bez przyczyny.

Robert Majka , Solidarność Walcząca Przemyśl, 11 maja 2012r g.15.30

Kawaler KRZYŻA Kawalerskiego Orderu Odrodzenia Polski,

Nr 452-2009-17 nadany 9 grudnia 2009 przez prezydenta Rzeczypospolitej Polskiej Lecha Kaczyńskiego.

Radny Rady Miasta Przemyśla (2002 - 2006)

www.sw.org.pl

http://swkatowice.mojeforum.net/temat-vt7234.html?postdays=0&postorder=asc&start=0

http://swkatowice.mojeforum.net/viewtopic.php?t=2988

http://tygodnik.onet.pl/35,0,14472,pierwsza_magdalenka,artykul.html

http://swkatowice.mojeforum.net/viewtopic.php?t=5131

http://www.polityczni.pl/oblicza_stanu_wojennego,audio,51,4505.html

http://home.comcast.net/~bakierowski/ |

|

| Powrót do góry |

|

|

Robert Majka

Weteran Forum

Dołączył: 03 Sty 2007

Posty: 2649

|

Wysłany: Czw Lut 07, 2013 1:03 pm Temat postu: Wysłany: Czw Lut 07, 2013 1:03 pm Temat postu: |

|

|

Źródło inf:

http://www.nowiny24.pl/apps/pbcs.dll/article?AID=/20130207/PRZEMYSL/130139945

Robert Majka: chcę wiedzieć, kto nasłał na mnie hakera

Robert Majka uważa, że ataki hakerskie miały związek z jego działalnością polityczną. Kierując prywatne oskarżenie przeciwko hakerowi, chciał się dowiedzieć kim byli jego mocodawcy. (fot. Norbert Ziętal)

Dodano: 7 lutego 2013, 7:30 Autor: Norbert Ziętal

Sąd umorzył sprawę karną z oskarżenia prywatnego jaką Robert Majka, przemyski polityk Solidarności Walczącej, były radny, wytoczył hakerowi, który trzy lata temu włamał się na jego konta internetowe

Sprawca był już za ten czyn sądzony w procesie z oskarżenia publicznego.

- Poczekam na pisemne uzasadnienie tego wyroku i wtedy zdecyduję co dalej. Być może wniosę sprawę cywilną przeciwko temu człowiekowi. Na razie jest za wcześnie na jakąś decyzję – mówi Nowinom Majka.

Haker zaatakował Roberta Majkę pod koniec 2009 r. Włamał się na jego konto na forum portalu Solidarności Walczącej. Majka był na nim zarejestrowany pod swoim imieniem i nazwiskiem od dwóch lat.

- Przedstawiałem tam swoje niezależne komentarze polityczne na temat aktualnych wydarzeń w Polsce i na świecie. Zapewne to musiało być powodem ataku na mnie – mówi Majka.

Potem włamywacz zaczął wysyłać, "w imieniu” Majki, obraźliwe wpisy, np. zdjęcie ludzkich odchodów w muszli klozetowej. Ponadto m.in. sugerował niezrównoważoną osobowość Majki i homoseksualizm. Haker przejął również konto poczty elektronicznej i wysyłał z niej e-maile. Od razu pozmieniał hasła, dlatego Majka nie miał dostępu do poczty i konta.

Sprawcę internetowego włamania policja wykryła przypadkowo. Okazał się nim mieszkaniec Brzegu w woj. dolnośląskim. Wpadł na oszustwach na internetowych serwisach aukcyjnych. Podczas przesłuchania przyznał się również do włamania na konta Majki.

Włamywacz został już osądzony, łącznie za udowodnione mu przestępstwa internetowe.

- Wniosłem oskarżenie prywatne, bo chciałem się dowiedzieć, kto stał za tym młodym człowiekiem. Kto był jego mocodawcą. Mnie nie chodziło o jego dodatkowe ukaranie – podkreśla Majka.

Źródło inf:

http://www.nowiny24.pl/apps/pbcs.dll/article?AID=/20130207/PRZEMYSL/130139945

Moje motto: Nie ma skutku bez przyczyny.

Robert Majka , Solidarność Walcząca Przemyśl, 7 lutego 2013r g.13.00

Kawaler KRZYŻA Kawalerskiego Orderu Odrodzenia Polski,

Nr 452-2009-17 nadany 9 grudnia 2009 przez prezydenta Rzeczypospolitej Polskiej Lecha Kaczyńskiego.

Radny Rady Miasta Przemyśla (2002 - 2006)

www.sw.org.pl

http://swkatowice.mojeforum.net/temat-vt7234.html?postdays=0&postorder=asc&start=0

http://swkatowice.mojeforum.net/viewtopic.php?t=2988

http://tygodnik.onet.pl/35,0,14472,pierwsza_magdalenka,artykul.html

http://swkatowice.mojeforum.net/viewtopic.php?t=5131

http://www.polityczni.pl/oblicza_stanu_wojennego,audio,51,4505.html

http://home.comcast.net/~bakierowski/ |

|

| Powrót do góry |

|

|

Robert Majka

Weteran Forum

Dołączył: 03 Sty 2007

Posty: 2649

|

Wysłany: Pią Sie 23, 2013 4:45 pm Temat postu: Wysłany: Pią Sie 23, 2013 4:45 pm Temat postu: |

|

|

Źródło inf:

http://www.lex.pl/czytaj/-/artykul/nsa-autorzy-obelzywych-wpisow-w-sieci-nie-moga-czuc-sie-bezkarni

Sygnatura akt: IOSK 1666/12, wyrok z 21 sierpnia 2013 r.

NSA: autorzy obelżywych wpisów w sieci nie mogą czuć się bezkarni

Interesy użytkowników internetu nie zostały wzięte pod uwagę w sporze dwóch dużych spółek o udostępnienie danych autorów obelżywych wpisów – stwierdził NSA w środowym wyroku. - Jednak generalnie – nie ma ochrony dla osób, które obrażają innych w sieci, ich IP może być udostępnione – dodał sąd.

Na forum internetowym spółki Agora pojawiły się obraźliwe wpisy pod adresem firmy Promedica, która pośredniczyła w zatrudnianiu pielęgniarek. W związku z tymi zniewagami firma chciała wytoczyć procesy karne osobom nadużywającym renomę i dobre imię przedsiębiorstwa. Wobec tego zwróciła się do spółki Agora o udostępnienie 36 numerów użytkowników komputerów, z których prowadzono dyskusję ( imienia, nazwiska, adresu zamieszkania, adresu e-mail oraz numeru IP komputera, z którego dokonano wpisów). W uzasadnieniu wniosku firma medyczna podała iż wskazane wpisy naruszały jej dobra osobiste – dobre imię i wypełniają znamiona przestępstwa pomówienia. Agora odmówiła zasłaniając się ustawą o ochronie danych osobowych i art. 18 ustawy o świadczeniu usług drogą elektroniczną. Przepis ten dopuszcza jedynie informowanie organów państwa, nie zaś prywatne firmy o danych użytkowników komputerów. Promedica interweniowała u Generalnego Inspektora Ochrony Danych Osobowych, a ten ostatni 2 października 2011 r. wydał decyzję nakazującą Agorze udostępnienie danych autorów wpisów.

Każdy może obrażać w sieci

Agora zaskarżyła decyzję do Wojewódzkiego Sądu Administracyjnego. Sąd wyrokiem z 8 marca 2012 r. uchylił decyzję GIODO stwierdzając, że inspektor wydając decyzję oparł się o art. 29 ust. 1 ustawy o ochronie danych osobowych pomijając regulacje przewidziane w ustawie o świadczeniu usług drogą elektroniczną.

Sąd podzielił stanowisko Agory, iż zgodnie z art. 18 u.ś.u.d.e. jedynym uprawnionym do uzyskania danych eksploatacyjnych, gromadzonych przez usługodawcę w rozumieniu u.ś.u.d.e., są organy państwa. Ustawa nie wskazuje innych podmiotów którym można wydać dane.

Ponadto sąd przypomniał, iż zgodnie z kodeksem postępowania karnego, informacje takie jak adres IP komputera może nastąpić wyłącznie na żądanie sądu lub prokuratora.

Z tym rozstrzygnięciem nie zgodził się Inspektor Ochrony Danych Osobowych i złożył do NSA skargę kasacyjną.

Argumenty stron

GIODO powołał się na inny wyrok WSA w Warszawie ( o sygnaturze II SA/Wa 152/13 z 17 czerwca 2013 r.), który wyraził odmienne stanowisko także w sporze z Agorą. Zdaniem WSA spółka niesłusznie odmówiła podania danych osobowych autora obraźliwych wpisów. Dlatego, że dochodzenie przez uczestnika postępowania praw przed sądem z tytułu naruszenia jego dóbr osobistych stanowi realizację jego prawnie usprawiedliwionego celu i uprawnienia wynikającego z przepisu prawa, tj. art. 24 § 1 kc. Odnosząc się do zarzutów Agory dotyczących tego, iż w tej sprawie ustawa o ochronie danych osobowych nie znajduje zastosowania, bowiem jej stosowanie wyłączone jest przez przepisy ustawy o świadczeniu usług drogą elektroniczną, wskazać należy, że sąd nie podziela tego stanowiska. Z treści bowiem art. 18 ust. 6 ustawy o świadczeniu usług drogą elektroniczną, nie wynika niedopuszczalność udostępniania podmiotom innym niż organy państwa informacji, w tym danych eksploatacyjnych w postaci adresu IP.

Zdaniem przedstawicielki Agory radcy prawnego Anity Hencz ustawodawca wprowadził odrębną regulację dla ochrony danych eksploatacyjnych w ustawie o świadczeniu usług drogą elektroniczną. I dlatego jedynym podmiotem, któremu wolno udostępnić dane komputera są organy państwa – sąd, prokuratura itd.

Zasada proporcjonalności jest najważniejsza

NSA w wyroku z 21 sierpnia br. oddalił skargę GIODO. NSA wydał wyrok salomonowy – po pierwsze zgodził się z większością argumentów skarżącego inspektora – udostępnienie danych eksploatacyjnych firmie prywatnej jest zasadne i możliwe, jeśli jest to niezbędne dla realizacji uzasadnionych celów. Po drugie – nakazał podejście indywidualne do każdej sprawy, tak by była uwzględniana zasada proporcjonalności.

- Oznacza to, że w każdym indywidualnym przypadku należy starannie rozważyć racje stron, i czy żądanie jest zasadne – powiedziała sędzia Irena Kamińska. A następnie przytoczyła wyrok Trybunału Sprawiedliwości z 19 kwietnia 2012 roku, w którym ETS stwierdził, że przepisy prawa nie sprzeciwiają się udostępnianiu adresu IP sądowi, jeśli wyważy się interesy stron i zasadę proporcjonalności ( sygn akt C-461/10).

Skargę kasacyjna NSA oddalił ze względu na to, że GIODO nie wyważył tu interesów stron. W tej sprawie toczą się dwa postępowania karne, ani prokuratura ani sąd nie umorzyły postępowań, gdyż sprawa podlega ochronie karnej. Spółka prowadząca działalność gospodarczą jest w innej sytuacji niż jednostka. Osoba indywidualna obrażana na forum internetowym w zasadzie jest bezbronna. Co innego firma – zawsze musi się liczyć z tym, że będzie poddana krytyce, ma prawo do prowadzenia procesów karnych – dodała sędzia Kamińska. Sądowi nie spodobało się jeszcze to, ze GIODO chciał udostępnić dane użytkowników z ponad 1,5 rocznej historii portalu, zamiast tylko z okresu, gdy pojawiły się obraźliwe wpisy internautów. Zatem art.18 ust.6 ustawy o świadczeniu usług droga elektroniczną nie wyklucza stosowania ustawy o ochronie danych osobowych, ale interesy użytkowników Internetu nie zostały wzięte pod uwagę – podsumowała sędzia Kamińska.

Sygnatura akt: I OSK 1666/12, wyrok z 21 sierpnia 2013 r.

Źródło inf:

http://www.lex.pl/czytaj/-/artykul/nsa-autorzy-obelzywych-wpisow-w-sieci-nie-moga-czuc-sie-bezkarni

Źródło inf:

http://edgp.gazetaprawna.pl/index.php?act=mprasa&sub=article&id=458326#

Orzeczenie

Generalny inspektor ochrony danych osobowych, wydając decyzję dotyczącą udostępnienia danych autorów wpisów na forum internetowym, musi wziąć pod uwagę to, czy ważniejsza jest ochrona danych internautów czy interes firmy. Chodziło o wpisy niepochlebne dla skarżącego przedsiębiorstwa.

Orzekając w tej sprawie, Naczelny Sąd Administracyjny powołał się na wyrok Trybunału Sprawiedliwości Unii Europejskiej z 19 kwietnia 2012 r. (C-461/10) w analogicznej szwedzkiej sprawie.

– Firma działająca na rynku musi się liczyć z tym, że użytkownicy internetu mogą pisać o niej źle – podkreśliła sędzia Irena Kamińska.

Z drugiej jednak strony, jak stwierdził sąd, w państwie prawa nie może być tak, że dane osób wypowiadających się publicznie podlegają bezwzględnej ochronie tylko z tego powodu, że działają w internecie.

Sprawa, jaką rozpoznał sąd, dotyczyła żądania ujawnienia danych autorów kilkudziesięciu wpisów na popularnym forum internetowym. Spółka złożyła wniosek do GIODO, aby ten nakazał operatorowi portalu przekazanie numerów IP, dat i godzin logowania, adresu e-mail użytkownika, jego imienia, nazwiska, adresu, numeru ewidencyjnego PESEL oraz serii i numeru jego dowodu osobistego. W uzasadnieniu żądania pełnomocnicy firmy podali, że wskazane wpisy naruszyły jej renomę. A po identyfikacji autora wpisów spółka będzie mogła dochodzić swoich praw przed sądem.

GIODO nakazał usługodawcy przekazanie adresu IP, adresu e-mail poszczególnych użytkowników o konkretnych nickach, a także dat i godzin logowania. Jednak operator uznał, że udostępnienie tych danych może naruszać dobra osobiste internautów. Zwłaszcza że ustawa o świadczeniu usług drogą elektroniczną (Dz.U. z 2002 r. nr 144, poz. 1204 z późn. zm.) wprowadza odrębne reguły ochrony niż wynikające z ustawy o ochronie danych osobowych (Dz.U. z 2002 r. nr 101, poz. 926 z późn. zm.). Przede wszystkim pozwala udostępnić takie dane tylko na żądanie organów i na potrzeby prowadzonych postępowań.

GIODO mimo to nie zmienił decyzji i sprawa trafiła do Wojewódzkiego Sądu Administracyjnego w Warszawie, który uchylił decyzję. Orzekł, że gdyby spółce udostępnić takie dane, nie byłoby możliwości w żaden sposób skontrolować, do jakich celów spółka je później wykorzysta.

– Wydanie przez GIODO danych internautów prowadziłoby do naruszenia ich praw i wolności – podkreślił warszawski sąd.

Również według NSA decyzja GIODO, który złożył kasację, nie była prawidłowa. NSA zaznaczył, że GIODO przy udostępnianiu danych musi brać pod uwagę zarówno interes firmy, jak i dobra użytkowników.

Wyrok jest prawomocny.

1593 tyle skarg skierowano do GIODO w 2012 r.

1272 tyle skarg skierowano do GIODO w 2011 r.

Przemysław Molik

Źródło inf:

http://edgp.gazetaprawna.pl/index.php?act=mprasa&sub=article&id=458326#

Moje motto: Nie ma skutku bez przyczyny.

Robert Majka , Solidarność Walcząca Przemyśl, 23 sierpnia 2013r g.17.45

Kawaler KRZYŻA Kawalerskiego Orderu Odrodzenia Polski,

Nr 452-2009-17 nadany 9 grudnia 2009 przez prezydenta Rzeczypospolitej Polskiej Lecha Kaczyńskiego.

Radny Rady Miasta Przemyśla (2002 - 2006)

www.sw.org.pl

http://swkatowice.mojeforum.net/temat-vt7234.html?postdays=0&postorder=asc&start=0

http://swkatowice.mojeforum.net/viewtopic.php?t=2988

http://tygodnik.onet.pl/35,0,14472,pierwsza_magdalenka,artykul.html

http://swkatowice.mojeforum.net/viewtopic.php?t=5131

http://www.polityczni.pl/oblicza_stanu_wojennego,audio,51,4505.html

http://home.comcast.net/~bakierowski/ |

|

| Powrót do góry |

|

|

|

|

|

|

Nie możesz pisać nowych tematów

Nie możesz odpowiadać w tematach

Nie możesz zmieniać swoich postów

Nie możesz usuwać swoich postów

Nie możesz głosować w ankietach

Nie możesz dołączać plików na tym forum

Możesz ściągać pliki na tym forum

|

Załóż bezpłatnie forum phpbb2 lub phpbb3 na Forumoteka.pl

Powered by phpBB © 2001, 2005 phpBB Group

|